Hola primas!

Lo prometido es deuda y aquí viene el primer capítulo de cómo funcionan las estafas desde un punto de vista informático. Sacad las palomitas y poneos cómodas que se viene tochazo. Lo pongo en spoiler que no quiero dar ideas a los Alains.

Con esto, no quiero que cunda el pánico. No es lo normal que pasen estas cosas. La gente que sabe hacer estas cosas no se dedica a estafar a gente común, les gustan más las empresas y los famosos. Pero creo que está bien saber que existe, ser consciente y decidir actuar en consecuencia.

Primero de todo, como todas sabéis, estafas hay de muuuuchos tipos. Las del amor son las menos especializadas en informática, es decir, es de las que menos conocimientos informáticos requieren. Así que en el fondo, es de las que menos conozco, pero os contaré lo que pueda, porque en muchos casos tienen puntos en común con otras, ya que realmente, una estafa puede ser tan imaginativa como quiera el estafador.

El paso número uno que aprendes cuando hackeas (y que deberías aprender cuando estafas, pero viendo a estos pardillos, este se lo saltaron) es conocer a tu víctima. Todo lo que puedas. Porque no es lo mismo mandar un mensaje de “mamá se me ha roto el móvil” que saber que tu hija se llama Paqui, que tiene una amiga que se llama Mengana y que va a baloncesto los viernes, porque en ese caso si te llega un mensaje que te dice “mamá, soy Paqui, te escribo desde el móvil de Mengana, que me he dejado el móvil en el gimnasio y hasta el lunes no puedo recuperarlo”, cuántas de vosotras picáis?? A mí como mucho, lo único que me chirriaría de esto es: cuántas adolescentes se saben de memoria el número de su madre? Pero ya, yo quitando eso, con una estafa a medida caigo fijo.

Y cómo conocen a su víctima? Pues sinceramente, en general, se lo ponemos en bandeja, yo incluída. Cuando compartimos fotos en facebook o en instagram. Cuando rellenamos tarjetas de fidelización. Cuando, aunque no demos nosotros los datos, los da nuestra amiga/hermana/vecina del quinto etiquetándote. Cuando ni siquiera había internet y se podían encontrar en las páginas amarillas. Siempre han estado ahí. Que con esto, repito, no quiero que cunda el pánico. Por lo general, nadie va a hacer nada con ellos. Pero tampcoo hay que ignorarlo, porque es una realidad que cuanto menos das, menos tienen. Que a veces no es necesario decir que te vas de vacaciones o que tienes un perro. Y por supuesto, si aceptamos a estos tíos en facebook, ser consciente de que tenemos todos esos datos ahí, con un lacito.

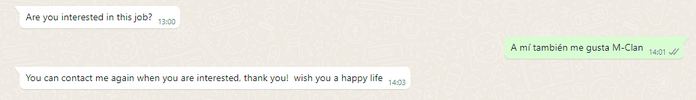

¿Qué pasa con facebook y estos tíos? A qué se enfrenta @LunaH o cualquiera de nosotras? Pues con estos, que son una panda de ineptos, posiblemente y ojalá, a nada. Pero por si llega otro que haya estudiado:

La privacidad en internet no existe. Es un mito. Puede ser más o menos difícil llegar a los datos, pero se puede. Si existe una puerta de entrada, se puede explotar. Aunque no estés conectado a internet, si emites datos, aunque sea por bluetooth, se puede explotar. La famosa ley del olvido tiene más agujeros que un queso gruyére. Esto hay que tenerlo en cuenta siempre. Y pensar lo contrario es engañarse.

Si además les aceptamos, les estamos abriendo la puerta con una copita de champán para que se pongan cómodos. Dentro pueden llevarse lo que quieran:

Tu email: y con esto y fuerza bruta sacan tu contraseña en dos días. Si tu contraseña tiene menos de 16 letras, no mezclas números, letras y símbolos, en 2 horas la tienen. Hay programas para ello. Y una vez conseguido, quién tiene una contraseña distinta para cada cosa? Y aunque la tuviérais, vuelven a empezar con el mismo método. Ya tienen acceso a tu cuenta de gmail, de amazon, el campus virtual de tus hijos, etc…

Número de móvil: con esto pueden duplicar tu número, acceder a los sms de verificación, acceder a tu terminal completo… estas son las que menos conozco, todo sea dicho, pero las hay.

Tus fotos: ya habéis visto qué buen uso dan de ellas. Y además, pueden servir para estafar a vuestros contactos haciéndose pasar por vosotras. Las que puedan pasar por tipo carnet o selfies son las más cotizadas. Porque sirven para verificar que eres tú.

Contactos: ya sabemos que tienes una hija llamada Paqui. Y también podemos estafarla a ella.

Aficiones e info extra: aquí todo lo que sea info, vale. Nadie dice que no a un dulce.

Vale, les has borrado. Pero por muy rápida que seas borrándolo, si ellos tienen un programa que hace una copia de toda tu información nada más entrar, no eres suficientemente rápida. Es raro que lo tengan, pero si van a saco, lo tienen (estos no, estos no tienen inteligencia ni para saber encontrar el botón de perfil de facebook). Si vais a jugar, hacedlo con cuentas donde no haya NADA vuestro. NADA. Porque si te gusta el riesgo, nunca sabes cuándo va a llegar el que sí sabe.

Os pasan a telegram porque como habéis comentado algunas, es más fácil esconderse. Pero aquí realmente da lo mismo que sea telegram, que whatsapp que facebook que paloma mensajera: ojo con lo que os manden. Es fácil insertar un virus en un pdf, foto o video que te manden. Que parezca que no ha pasado nada. Un virus no siempre es “se me ha roto el teléfono”. Un virus puede ser un “grabo tu pantalla sin que lo sepas y me entero de tu contraseña del banco” o “activo tu cámara y me llevo imágenes de tus hijos”

Ojo con los links y rellenar datos en formularios. Esto es muy común robando cuentas de IG. Tú rellenas datos, y aunque te des cuenta y salgas, esos datos han quedado guardados en una plantilla. Que pueden revisar hoy, mañana o la semana que viene. Que igual piensas que está todo bien, pero simplemente es que aún no los han usado. Y la semana que viene se han metido y te han cambiado la contraseña. Ante la duda, cambio de contraseña. Siempre.

Para acabar por hoy, recordar miles de contraseñas es un coñazo e inviable. Existen gestores de contraseñas relativamente seguros. Solo tienes que recordar la contraseña del gestor, y el resto las guardas allí y las consultas. Hay versión móvil. Os recomiendo keepass, por si le queréis echar un ojo.

Si alguien tiene alguna duda, quiere ampliar información o lo que sea, que pregunte y me escriba. No puedo garantizar cuando contestaré, pero contestaré. Y si además me decís de qué más queréis que os hable para aprender de este mundo para montar el capítulo dos, me ayudáis mucho, que a veces no sé si algo es muy básico o si interesa siquiera.